整理部分Linux主机测试脚本

整理部分Linux主机测试脚本

前言

本文整理了部分大佬的Linux主机测速脚本,方便本人使用,也介绍给大家。

千影大佬的脚本:

此脚本来自千影大佬。网站地址:https://www.94ish.me

千影大佬将此脚本命名为:Linux性能/网络测试综合脚本。可见此脚本功能非常全面。根据大佬介绍,此脚本支持以下功能:

- 获取系统基本信息

- 测试硬盘存取延迟、iops、存取速度

- 测试本机带宽

- 测试本机到25个

国外节点下载速度 - 测试本机到8个

国内节点下载速度 - 测试本机到国内9个节点的路由

- 测试本机到国内9个节点的延迟与丢包

使用以下命令下载脚本:

wget https://raw.githubusercontent.com/chiakge/Linux-Server-Bench-Test/master/linuxtest.sh -N --no-check-certificate运行说明:

#不含UnixBench的测试,无网页分享

bash linuxtest.sh

#不含UnixBench的测试,带网页分享

bash linuxtest.sh s

#含UnixBench的测试,不带网页分享

bash linuxtest.sh a

#含UnixBench的测试,带网页分享

bash linuxtest.sh as

#网页分享不包含任何VPSip信息测试样本:

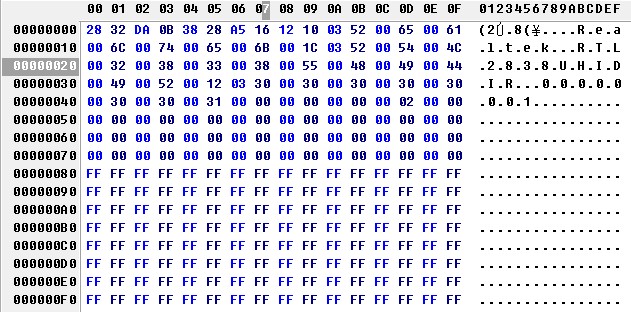

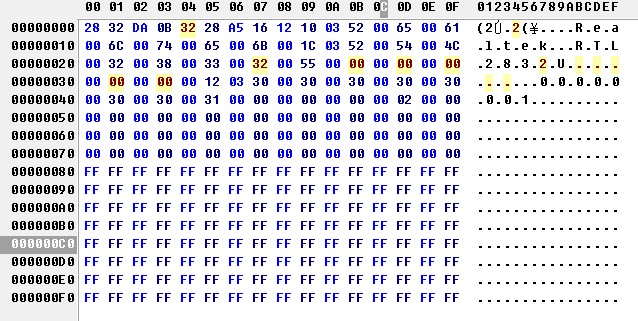

========== 开始记录测试信息 ==========

测试时间:2018-05-13 12:12:31

----------------------------------------------------------------------

CPU model : Intel(R) Xeon(R) CPU E5-2620 0 @ 2.00GHz

Number of cores : 1

CPU frequency : 1999.830 MHz

Total size of Disk : 59.0 GB (0.6 GB Used)

Total amount of Mem : 512 MB (205 MB Used)

Total amount of Swap : 512 MB (10 MB Used)

System uptime : 0 days, 9 hour 30 min

Load average : 0.07, 0.02, 0.00

OS : Debian GNU/Linux 8

Arch : x86_64 (64 Bit)

Kernel : 2.6.32-042stab127.2

ipaddr : 美国 加利福尼亚州 洛杉矶 colocrossing.com

vm : openvz

----------------------------------------------------------------------

===== 开始硬盘性能测试 =====

ioping: seek rate

min/avg/max/mdev = 39.9 us / 61.8 us / 37.3 ms / 345.1 us

ioping: sequential speed

generated 14.4 k requests in 5.00 s, 3.52 GiB, 2.88 k iops, 720.3 MiB/s

===== 硬盘性能测试完成 =====

----------------------------------------------------------------------

===== 开始speedtest =====

Retrieving speedtest.net configuration...

Testing from ColoCrossing (198.23.239.***)...

Retrieving speedtest.net server list...

Selecting best server based on ping...

Hosted by Time Warner Cable (Los Angeles, CA) [0.74 km]: 4.27 ms

Testing download speed................................................................................

Download: 462.86 Mbit/s

Testing upload speed................................................................................................

Upload: 491.93 Mbit/s

Share results: http://www.speedtest.net/result/7306266209.png

===== speedtest完成 =====

----------------------------------------------------------------------

Node Name: IPv4 address: Download Speed

CacheFly: 205.234.175.175: 81.66 MiB/s | 653.25 Mbps

Linode, Tokyo, JP: 106.187.96.148: 6.48 MiB/s | 51.85 Mbps

Linode, Tokyo2, JP: 139.162.65.37: 3.56 MiB/s | 28.46 Mbps

Linode, Singapore, SG: 139.162.23.4: 2.23 MiB/s | 17.86 Mbps

Linode, Fremont, CA: 50.116.14.9: 7.88 MiB/s | 63.06 Mbps

Linode, Newark, NJ: 50.116.57.237: 7.56 MiB/s | 60.45 Mbps

Linode, London, UK: 176.58.107.39: 4.52 MiB/s | 36.16 Mbps

Linode, Frankfurt, DE: 139.162.130.8: 2.22 MiB/s | 17.76 Mbps

Softlayer, Tokyo, JP: 161.202.125.20: 2.48 MiB/s | 19.86 Mbps

Softlayer, Singapore, SG: 119.81.28.170: 4.08 MiB/s | 32.64 Mbps

Softlayer, Seoul, KR: 119.81.28.170: 5.76 MiB/s | 46.09 Mbps

Softlayer, HongKong, CN: 119.81.130.170: 5.56 MiB/s | 44.49 Mbps

Softlayer, Dallas, TX: 169.48.124.82: 10.88 MiB/s | 87.07 Mbps

Softlayer, Seattle, WA: 67.228.112.250: 18.33 MiB/s | 146.61 Mbps

Softlayer, Frankfurt, DE: 159.122.69.4: 3.15 MiB/s | 25.18 Mbps

Softlayer, Paris, FR: 159.8.64.212: 3.58 MiB/s | 28.67 Mbps

Leaseweb, HongKong, CN: 43.249.36.49: 3.46 MiB/s | 27.68 Mbps

Leaseweb, Singapore, SG: 103.254.153.18: 6.09 MiB/s | 48.74 Mbps

Leaseweb, Washington D.C., US: 207.244.94.80: 14.61 MiB/s | 116.92 Mbps

Leaseweb, San Francisco, US: 209.58.135.187: 44.27 MiB/s | 354.13 Mbps

Leaseweb, Netherlands, NL: 5.79.108.33: 1.09 MiB/s | 8.70 Mbps

OVH, Montreal, CA: 192.99.19.165: 8.55 MiB/s | 68.39 Mbps

ChinaTelecom, Shanghai, CN: 101.95.48.41: 771.88 KiB/s | 6.03 Mbps

ChinaTelecom, Beijing, CN: 60.247.96.2: 6.16 MiB/s | 49.31 Mbps

ChinaUnicom, Beijing, CN: 61.135.202.2: 20.94 KiB/s | 0.16 Mbps

ChinaTelecom, Guangzhou, CN: 119.145.88.166: 706.60 KiB/s | 5.52 Mbps

ChinaMobile, Guangzhou, CN: 221.179.46.218: 2.44 KiB/s | 0.02 Mbps

ChinaTelecom, Hefei, CN: 61.191.111.11: 6.07 MiB/s | 48.55 Mbps

ChinaUnicom, Hefei, CN: 112.122.10.26: 24.36 KiB/s | 0.19 Mbps

ChinaMobile, Hefei, CN: 120.209.140.60: 10.31 KiB/s | 0.08 Mbps

Hinet, Taiwan, TW: 210.61.132.1: 2.43 MiB/s | 19.42 Mbps

----------------------------------------------------------------------

===== 测试 [四川电信] 的回程路由 =====

traceroute to 125.64.38.178 (125.64.38.178), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.09 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.9 0.72 ms * 局域网

3 las-b3-link.telia.net (62.115.146.158) 9.17 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 213.248.92.130 1.13 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 202.97.50.234 3.79 ms AS4134 美国 加利福尼亚州 洛杉矶 电信

6 202.97.52.161 264.52 ms AS4134 中国 广东 广州 电信

7 *

8 202.97.94.133 274.12 ms AS4134 中国 广东 广州 电信

9 202.97.36.222 299.99 ms AS4134 中国 四川 成都 电信

10 *

11 118.123.217.86 302.58 ms AS38283 中国 四川 成都 电信

12 *

13 125.64.38.178 297.95 ms AS38283 中国 四川 成都 电信

===== 回程 [四川电信] 路由测试结束 =====

===== 测试 [北京电信] 的回程路由 =====

traceroute to 106.120.243.142 (106.120.243.142), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.32 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.9 0.21 ms * 局域网

3 las-b3-link.telia.net (62.115.146.158) 0.39 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 213.248.92.130 5.29 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 202.97.50.234 7.61 ms AS4134 美国 加利福尼亚州 洛杉矶 电信

6 202.97.52.169 256.38 ms AS4134 中国 北京 电信

7 202.97.85.29 223.65 ms AS4134 中国 北京 电信

8 202.97.48.245 229.90 ms AS4134 中国 北京 电信

9 *

10 2.254.120.106.static.bjtelecom.net (106.120.254.2) 250.87 ms AS4847 中国 北京 电信

11 142.243.120.106.static.bjtelecom.net (106.120.243.142) 221.05 ms AS4847 中国 北京 电信

===== 回程 [北京电信] 路由测试结束 =====

===== 测试 [北京联通] 的回程路由 =====

traceroute to 103.254.70.52 (103.254.70.52), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.32 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.9 0.17 ms * 局域网

3 las-b3-link.telia.net (62.115.146.158) 3.51 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 213.248.92.130 6.09 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 202.97.50.234 0.51 ms AS4134 美国 加利福尼亚州 洛杉矶 电信

6 202.97.25.233 258.66 ms AS4134 中国 电信

7 202.97.84.213 283.28 ms AS4134 中国 北京 电信

8 202.97.53.25 281.32 ms AS4134 中国 北京 电信

9 *

10 *

11 *

12 119.40.40.74 436.57 ms AS4847 中国 北京 cnispunion.org 联通

13 *

14 103.254.70.52 269.65 ms AS4808,AS4847 中国 北京 联通/电信

===== 回程 [北京联通] 路由测试结束 =====

===== 测试 [北京移动] 的回程路由 =====

traceroute to 218.205.152.14 (218.205.152.14), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.29 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.13 0.23 ms * 局域网

3 las-b3-link.telia.net (62.115.146.156) 0.50 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 chinamobile-ic-327136-las-b24.c.telia.net (62.115.37.99) 96.87 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 223.120.6.17 97.05 ms AS58453 美国 加利福尼亚州 洛杉矶 移动

6 223.120.13.14 314.15 ms AS58453 中国 移动

7 *

8 *

9 *

10 *

11 *

12 *

13 218.205.152.14 348.18 ms AS56048 中国 北京 移动

===== 回程 [北京移动] 路由测试结束 =====

===== 测试 [上海移动] 的回程路由 =====

traceroute to 117.131.14.202 (117.131.14.202), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.31 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.13 53.19 ms * 局域网

3 las-b3-link.telia.net (62.115.146.156) 1.21 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 chinamobile-ic-327136-las-b24.c.telia.net (62.115.37.99) 97.32 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 223.120.6.17 97.42 ms AS58453 美国 加利福尼亚州 洛杉矶 移动

6 *

7 *

8 *

9 221.183.25.189 344.80 ms AS9808 中国 上海 移动

10 221.176.22.9 344.28 ms AS9808 中国 上海 移动

11 *

12 *

13 *

14 *

15 117.131.14.202 345.54 ms AS24400 中国 上海 移动

===== 回程 [上海移动] 路由测试结束 =====

===== 测试 [上海电信] 的回程路由 =====

traceroute to 211.144.205.58 (211.144.205.58), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.30 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.9 0.42 ms * 局域网

3 las-b3-link.telia.net (62.115.146.158) 13.91 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 chinaunicom-ic-155914-las-bb1.c.telia.net (213.248.82.206) 274.78 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 219.158.96.25 273.72 ms AS4837 中国 北京 联通

6 219.158.3.137 308.87 ms AS4837 中国 北京 联通

7 219.158.5.149 316.10 ms AS4837 中国 北京 联通

8 219.158.16.90 286.87 ms AS4837 中国 上海 联通

9 *

10 112.64.252.86 324.28 ms AS17621 中国 上海 联通

11 *

12 208.162.dsnet (211.144.208.162) 162.06 ms AS23853 中国 上海 shuxun.net 电信/联通

13 208.134.dsnet (211.144.208.134) 160.57 ms AS23853 中国 上海 shuxun.net 电信/联通

14 *

15 *

16 *

17 *

18 205.58.dsnet (211.144.205.58) 287.26 ms AS17621,AS23853 中国 上海 shuxun.net 电信/联通

===== 回程 [上海电信] 路由测试结束 =====

===== 测试 [上海联通] 的回程路由 =====

traceroute to 220.196.42.133 (220.196.42.133), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.37 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.13 16.81 ms * 局域网

3 las-b3-link.telia.net (62.115.146.156) 0.41 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 chinaunicom-ic-324374-las-b24.c.telia.net (62.115.154.91) 314.46 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 219.158.96.25 289.92 ms AS4837 中国 北京 联通

6 219.158.3.137 327.08 ms AS4837 中国 北京 联通

7 219.158.5.149 314.17 ms AS4837 中国 北京 联通

8 219.158.16.90 296.00 ms AS4837 中国 上海 联通

9 *

10 139.226.203.6 308.53 ms AS17621 中国 上海 联通

11 112.65.207.162 331.72 ms AS17621 中国 上海 联通

12 140.207.207.165 339.75 ms AS17621 中国 上海 联通

13 140.207.207.126 349.24 ms AS17621 中国 上海 联通

14 220.196.42.133 303.40 ms AS17621 中国 上海 联通

===== 回程 [上海联通] 路由测试结束 =====

===== 测试 [广东联通] 的回程路由 =====

traceroute to 27.40.0.30 (27.40.0.30), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.10 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.9 0.26 ms * 局域网

3 las-b3-link.telia.net (62.115.146.158) 27.72 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 chinaunicom-ic-151188-las-bb1.telia.net (213.248.94.126) 382.24 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 219.158.96.25 290.72 ms AS4837 中国 北京 联通

6 *

7 219.158.18.69 319.49 ms AS4837 中国 北京 联通

8 219.158.112.46 371.24 ms AS4837 中国 广东 广州 联通

9 120.81.0.34 293.30 ms AS17816 中国 广东 广州 联通

10 221.4.6.2 310.94 ms AS17816 中国 广东 广州 联通

11 27.40.0.30 325.19 ms AS17816 中国 广东 广州 联通

===== 回程 [广东联通] 路由测试结束 =====

===== 测试 [广东移动] 的回程路由 =====

traceroute to 211.139.129.222 (211.139.129.222), 30 hops max, 60 byte packets

1 ear.la.hiformance.net (198.23.239.2) 0.12 ms AS36352 美国 加利福尼亚州 洛杉矶 colocrossing.com

2 10.9.3.13 2.57 ms * 局域网

3 las-b3-link.telia.net (62.115.146.156) 0.42 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

4 chinamobile-ic-327136-las-b24.c.telia.net (62.115.37.99) 96.56 ms AS1299 美国 加利福尼亚州 洛杉矶 telia.com

5 223.120.6.17 96.39 ms AS58453 美国 加利福尼亚州 洛杉矶 移动

6 *

7 *

8 *

9 221.176.19.37 322.20 ms AS9808 中国 广东 广州 移动

10 221.176.24.5 372.73 ms AS9808 中国 广东 广州 移动

11 *

12 *

13 *

14 *

15 211.139.129.222 327.84 ms AS56040 中国 广东 广州 移动

===== 回程 [广东移动] 路由测试结束 =====

----------------------------------------------------------------------

【四川电信】 - 125.64.38.178

10 packets transmitted, 6 received, 40% packet loss, time 9001ms

rtt min/avg/max/mdev = 297.731/297.816/297.870/0.548 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【北京电信】 - 106.120.243.142

10 packets transmitted, 10 received, 0% packet loss, time 8999ms

rtt min/avg/max/mdev = 202.605/229.378/247.753/17.592 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【北京联通】 - 103.254.70.52

10 packets transmitted, 10 received, 0% packet loss, time 9009ms

rtt min/avg/max/mdev = 234.315/251.105/265.916/13.239 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【北京移动】 - 218.205.152.14

10 packets transmitted, 4 received, 60% packet loss, time 9004ms

rtt min/avg/max/mdev = 347.991/348.252/348.489/0.177 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【上海移动】 - 117.131.14.202

10 packets transmitted, 5 received, 50% packet loss, time 9001ms

rtt min/avg/max/mdev = 344.769/345.570/347.109/0.827 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【上海电信】 - 211.144.205.58

10 packets transmitted, 6 received, 40% packet loss, time 9007ms

rtt min/avg/max/mdev = 284.695/289.510/296.363/5.161 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【上海联通】 - 220.196.42.133

10 packets transmitted, 9 received, 10% packet loss, time 9006ms

rtt min/avg/max/mdev = 287.089/299.335/308.720/6.880 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【广东联通】 - 27.40.0.30

10 packets transmitted, 10 received, 0% packet loss, time 9008ms

rtt min/avg/max/mdev = 320.965/331.647/340.094/7.365 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

【广东移动】 - 211.139.129.222

10 packets transmitted, 1 received, 90% packet loss, time 8999ms

rtt min/avg/max/mdev = 326.090/326.090/326.090/0.000 ms

----------------------------------------------------------------------

----------------------------------------------------------------------

min:最低延迟

avg:平均延迟

max:最高延迟

mdev:平均偏差

----------------------------------------------------------------------

----------------------------------------------------------------------老鬼的博客脚本:

此脚本来自于oooldking大佬。网站地址:https://www.oldking.net

Shell中输入以下内容并按Enter键执行脚本即可。

wget -qO- git.io/superbench.sh | bash此脚本默认测试主机配置信息、磁盘IO性能、多地的上传下载速度,如下所示。

wget -qO- git.io/superbench.sh | bash

=========================================================

\ Superbench.sh Script /

\ Basic system info, I/O test and speedtest /

\ v1.1.5 (14 Jun 2019) /

\ Created by Oldking /

=========================================================

Intro: https://www.oldking.net/350.html

Copyright (C) 2019 Oldking oooldking@gmail.com

Happy New Year!

Installing Speedtest-cli ...

Installing tools.py ...

Installing Fast.com-cli ...

----------------------------------------------------------------------

Superbench.sh -- https://www.oldking.net/350.html

Mode : Standard Version : 1.1.5

Usage : wget -qO- git.io/superbench.sh | bash

----------------------------------------------------------------------

CPU Model : Virtual CPU 82d9ed4018dd

CPU Cores : 1 Cores @ 2593.904 MHz x86_64

CPU Cache : 16384 KB

OS : CentOS 7.6.1810 (64 Bit) KVM

Kernel : 3.10.0-957.27.2.el7.x86_64

Total Space : 1.7 GB / 55.0 GB

Total RAM : 96 MB / 1838 MB (629 MB Buff)

Total SWAP : 0 MB / 0 MB

Uptime : 4 days 8 hour 19 min

Load Average : 0.00, 0.01, 0.05

TCP CC : cubic

ASN & ISP : AS20473, Choopa

Organization : Vultr Holdings, LLC

Location : Queenstown Estate, Singapore / SG

Region :

----------------------------------------------------------------------

I/O Speed( 1.0GB ) : 344 MB/s

I/O Speed( 1.0GB ) : 370 MB/s

I/O Speed( 1.0GB ) : 494 MB/s

Average I/O Speed : 402.7 MB/s

----------------------------------------------------------------------

Node Name Upload Speed Download Speed Latency

Speedtest.net 2149.18 Mbit/s 4895.81 Mbit/s 2.045 ms

Fast.com 0.00 Mbit/s 138.9 Mbit/s -

Guangzhou CT 3.57 Mbit/s 13.11 Mbit/s -

Wuhan CT 0.77 Mbit/s 1.31 Mbit/s -

Hangzhou CT 1.28 Mbit/s 0.75 Mbit/s -

Lanzhou CT 0.22 Mbit/s 1.17 Mbit/s -

Shanghai CU 12.34 Mbit/s 17.57 Mbit/s -

Heifei CU 15.54 Mbit/s 44.01 Mbit/s -

Chongqing CU 15.67 Mbit/s 16.70 Mbit/s -

Xizang CM 2.08 Mbit/s 118.36 Mbit/s -

----------------------------------------------------------------------Shell还有以下使用方法:

wget git.io/superbench.sh; chmod +x superbench.sh

或者 curl -LsO git.io/superbench.sh; chmod +x superbench.sh

./superbench.sh info

./superbench.sh io

./superbench.sh speed

./superbench.sh shareSpeedTest 的Jinan Wo 节点测速:

以下脚本使用SpeedTest网站的Jinan Wo节点测速。

wget https://raw.githubusercontent.com/sivel/speedtest-cli/master/speedtest.py

chmod +x speedtest.py

./speedtest.py --server 5563