安装Ubuntu系统时硬盘分区方案

安装Ubuntu系统时硬盘分区方案

了解分区类型

1:/.分区

根目录,一般用于存储系统文件的分区。

2:swap分区

交换分区,也可表示一种文件系统,它是Linux系统的虚拟内存。

在Windows系统下,虚拟内存是以存储在分区中的文件形式存在的,文件名为pagefile.sys;在Linux系统下,虚拟内存需要使用独立的分区,该分区有专用的swap文件系统。

3:/boot分区

该分区包含了操作系统内核,和一些启动过程中的必要文件。一般情况没有必要单独分区。

在很多老旧的教程中,都会让用户在/boot目录上挂载一个大小为100MB左右的独立分区,并推荐把该/boot放在硬盘的前面——即1024柱面之 前。事实上,那是Lilo无法引导1024柱面后的操作系统内核的时代的遗物了。当然,也有人说,独立挂载/boot的好处是可以让多个Linux共享一个/boot。

其实,无论是基于上述的哪种理由,都没有必要把/boot分区独立出来。首先,Grub可以引导1024柱面后的Linux内核;其次,即使是安装有多个 Linux,也完全可以不共享/boot。因为/boot目录的大小通常都非常小,大约20MB,分一个100MB的分区无疑是一种浪费,而且还把把硬盘 分的支离破碎的,不方便管理。另外,如果让两个Linux共享一个/boot,每次升级内核,都会导致Grub的配置文件冲突,带来不必要的麻烦。而且,不独立/boot分区仅仅占用了根目录下的大约20MB左右的空间,根本不会对根目录的使用造成任何影响。

但值得注意的是,随着硬盘容量的增大,无法引导Linux内核的现象再次出现,这也就是著名的137GB限制。很遗憾,Grub是无法引导137GB之后 的分区中的Linux内核的。如果你不巧遇到了这样的情况,你就要考虑把/boot独立挂载到位于137GB前方的独立分区中,或者索性就把 Linux的分区都往前移动,让根目录所在分区位于137GB之前。

以上关于/boot分区介绍来自 ropenyuan 的CSDN 博客 ,全文地址请点击:https://blog.csdn.net/RopenYuan/article/details/44917271?utm_source=copy

4:/home分区

用户的home目录所在地,这个分区的大小设置取决于有多少用户需求。如果是多用户共同使用一台电脑的话,这个单独分区是完全有必要的,且根用户也可以很好地控制普通用户使用计算机,如对用户或者用户组实行硬盘限量使用,限制普通用户访问哪些文件等。

有独立的分区挂载/home,即使遇到Ubuntu系统莫名挂掉,也可以直接重装系统,而不影响存储于/home下的用户文件。就像常有人说Windows系统不要把重要文件放系统盘一样。

5:/var;/tmp 分区

/var:系统日志记录分区。

/tmp:用于存放临时文件。

这两个目录是用于存放日志和临时文件的。建议将其独立挂载到单独分区的教程一般面向服务器,这样有利于提高服务器性能,个人用户桌面级应用就没有这个必要了。

分区方案

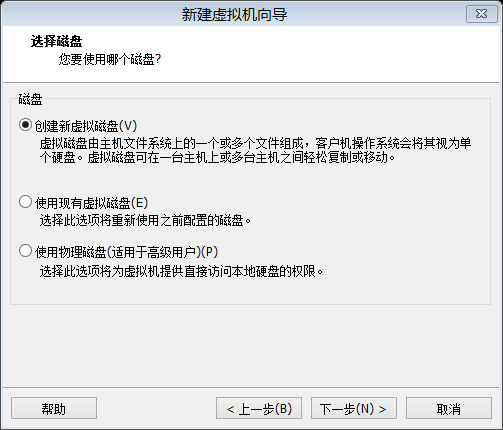

1:只有一个主分区

/.(主分区):主分区,只分这一个区,将所有空闲空间(free space)都分给主分区。

不推荐使用这种方法,没有swap交换空间,当然物理内存够大也可以。

2:主分区 + swap分区

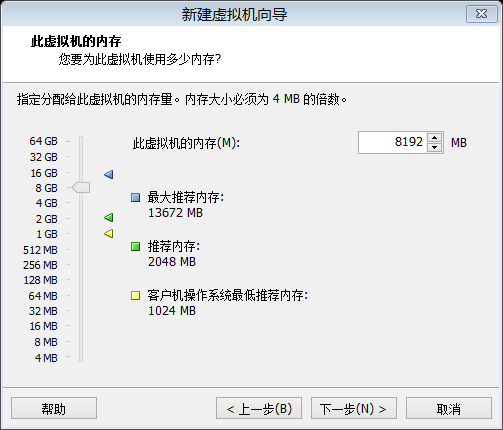

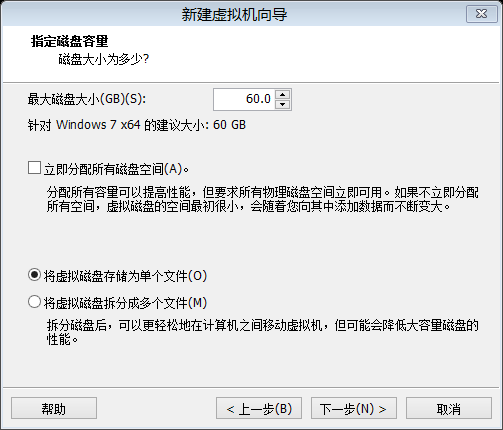

Swap(虚拟内存):swap分区,如果物理内存等于或低于512M,大小设为物理内存两倍。物理内存大于512M情况一般设置为电脑内存大小,或者可以再加1、2G;

/.(主分区):主分区,其他剩余空间都分给主分区。

一般情况这种方案即可。

3:主分区 + home单独挂载 + swap

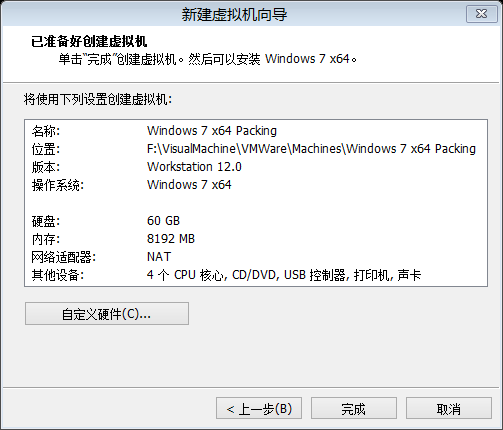

/.(主分区):主分区,分配20G;

Swap(虚拟内存):swap分区,如果物理内存等于或低于512M,大小设为物理内存两倍。物理内存大于512M情况一般设置为电脑内存大小,或者可以再加1、2G;

/home(用户存储数据用):逻辑分区,存储用户数据,这方面类似于Windows下User文件夹,要尽可能大,剩余空间分配给这个分区。

考虑上文提到的文件安全的情况,可以用这种方案,单独分区挂载/home。